Por Oscar Ramírez, Especialista en Soluciones Tecnológicas para Cisco

El panorama actual dentro de las organizaciones se caracteriza por el manejo de aplicaciones o servicios que residen localmente en los centros de datos, otras que están en proceso de migración a la nube y aquellas que actualmente ya se encuentran desplegadas en la nube en ambientes de Software como Servicio (SaaS) o Infraestructura como Servicio (IaaS). Ejemplos claros de este último tipo de aplicaciones son Microsoft Office 365, Microsoft Azure y Amazon Web Services (AWS).

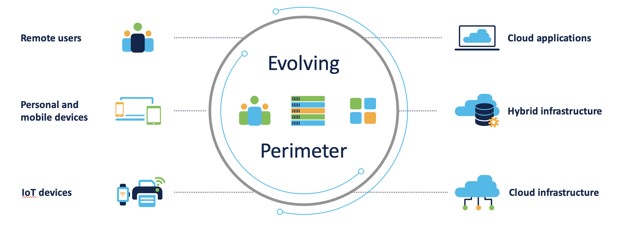

Estas aplicaciones son consumidas por medio de múltiples identidades dentro de la organización y desde diversos puntos, ya sea el hogar o una oficina remota Esto genera, a su vez, múltiples retos que cubrir desde la perspectiva de “cero confianza”, tomando en cuenta que nunca se debe de confiar, sino siempre verificar.

Las características propias de cada una de estas identidades hacen que los permisos en el ingreso a las aplicaciones o servicios sean diferentes y que a su vez los dispositivos que estas utilizan también representen un punto donde se debe de establecer diferenciación en la verificación y aplicación de políticas o permisos. Se deben tomar en cuenta múltiples puntos clave para evaluar y así determinar apropiadamente el nivel de confianza y algunos de estos son:

- ¿Desde qué ubicación geográfica se están generando las conexiones hacia las aplicaciones? (Esto considerando realmente aquellos lugares donde se tengan operaciones y aquellos puntos reconocidos de conexión)

- ¿Qué tipo de dispositivo está intentando la conexión? ¿Es un dispositivo corporativo? ¿Es un dispositivo de uso personal?

- ¿Qué tipo de usuario está intentando la conexión?

- ¿Cuál es el estado de postura del dispositivo? ¿Cuenta con todas las prácticas de seguridad recomendadas previo al establecimiento del acceso?

- ¿El dispositivo se encuentra comprometido?

Los puntos anteriores no representan una lista exhaustiva de las capacidades de verificación, pero se trata de aspectos clave en el establecimiento de confianza. Es importante que el riesgo asociado a la confianza sea verificado continuamente para que, en caso de que se presente un incumplimiento, se pueda revocar el acceso previamente brindado y así restablecer la seguridad del recurso ingresado. Por este motivo, poseer la capacidad de realizar un análisis continuo de riesgo de los dispositivos juega un rol clave en la mitigación de amenazas.

Igualmente, importante es garantizar la experiencia del usuario en el acceso a los recursos. Es justamente por ello que las organizaciones están trabajando cada vez con mayor frecuencia en la habilitación de ingreso a estos recursos que, previamente, requerían de una conexión de red privada virtual (VPN) sobre el medio que permita optimizar su experiencia.

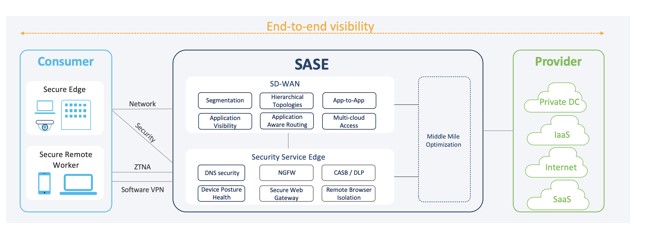

Este acceso debe realizarse garantizando el mismo nivel de seguridad, o superior, que típicamente se experimentaba, pero mediante un modelo de seguridad desde la nube, que sea consistente en la aplicación de políticas y que, al mismo tiempo, permita realizar la verificación de confianza buscada.

El término “Zero Trust Network Access (ZTNA)” es el que se utiliza actualmente para hacer referencia a estas capacidades, brindando consigo una capa de seguridad escalable, robusta, extensible y consistente que permita llevar la confianza y la disminución de riesgo a donde sea que se encuentre la identidad, ya que esta hoy representa el nuevo perímetro.

Las capacidades y consideraciones previamente mencionadas hacen que este tipo de soluciones se vuelvan cada vez más relevantes y que se pueda comprender que una característica como la autenticación de múltiples factores (MFA) no representa realmente la cero confianza, pero permite establecer una base para la ejecución conjunta de las características mencionadas, posibilitando realmente el establecimiento de la cero confianza para cualquier usuario, dispositivo y aplicación.

Finalmente se podría pensar que estas capacidades se encuentran separadas e independientes, pero realmente forman parte de una única solución y habilitan a la empresa en su viaje hacia una real arquitectura de Secure Access Service Edge (SASE) de una manera simple que también acompañe la evolución hacia el trabajo híbrido.

Tags: Cisco Duo Security, Cisco SASE, Cloud Security, SSE, ZTNA